Rozwiązania EDR i XDR

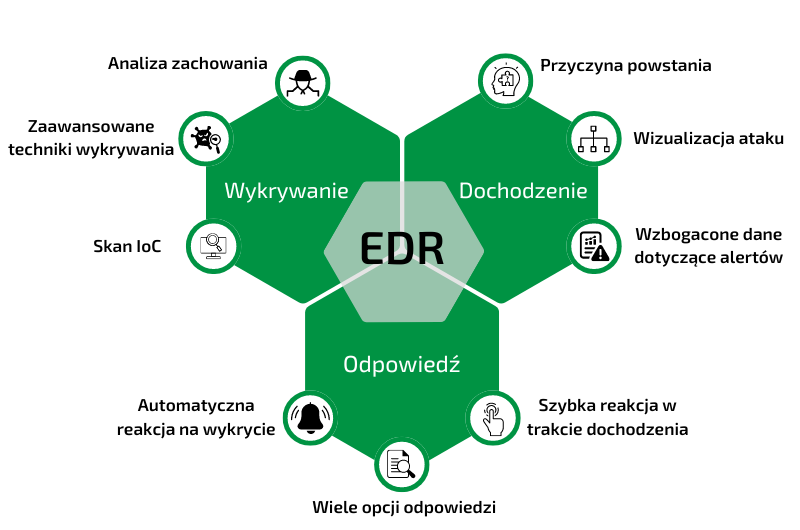

Rozwiązania EDR (Endpoint Detect & Response) zbierają dane z punktów końcowych – komputerów, laptopów, telefonów, stacji roboczych – wykorzystują je do identyfikacji potencjalnych zagrożeń i zapewniają pomocne sposoby badania i reagowania na te potencjalne zagrożenia – nowoczesne rozwiązania dokonują również automatyzacji z późniejszym raportowaniem.

WithSecure Elements Endpoint Detection and Response (EDR)

Rozwiązanie WithSecure Elements Endpoint Detection and Response zostało stworzone z myślą o detekcji i reakcji na zagrożenia występujące na stacjach końcowych. Zapewnia automatyzację i przyspiesza proces wykrywania naruszeń bezpieczeństwa kluczowych zasobów biznesowych organizacji.

Opis produktu:

Korzyści rozwiązania:

- Natychmiastowy wgląd w środowisko i stan bezpieczeństwa

- Analiza zachowań w czasie rzeczywistym wraz z funkcją Broad Context Detection™ pozwalająca wykryć podejrzane działania i ataki

- Szczegółowe informacje o atakach w szerszym kontekście

- Wskazówki jak poradzić sobie z danym problemem

- Możliwość uzyskania pomocy bezpośrednio od WithSecure

Cylance® Optics

Cylance Optics umożliwia centrom operacji bezpieczeństwa (SOC) i analitykom bezpieczeństwa wykrycie wczesnych oznak naruszenia, tak aby reakcje zapobiegawcze mogły być szybko rozpoczęte w celu zminimalizowania szkód. Cylance Optics uzbraja również analityków w narzędzia do wyszukiwania zagrożeń i analizy przyczyn źródłowych, których potrzebują, aby odróżnić subtelne sygnały zagrożenia od przypadkowego szumu rutynowych działań.

Cylance Optics jest właściwym rozwiązaniem dla organizacji, które chcą:

- Zmniejszyć MTTD i MTTR poprzez powstrzymywanie zagrożeń za pomocą dostępnych na żądanie pakietów i zautomatyzowanych playbooków

- Usuwać zagrożenia poprzez szybkie przywracanie zagrożonych systemów do pierwotnego stanu

- Przeszukiwanie danych z punktów końcowych w poszukiwaniu plików, plików wykonywalnych, obiektów MITRE ATT&CK i innych wskaźników kompromitacji

- Ochrona punktów końcowych bez ograniczania wydajności

- Szybka identyfikacja oznak ataku ukrytych w masie danych z punktów końcowych

- Zwiększenie ich odporności poprzez usprawnienie wyszukiwania zagrożeń i analizy przyczyn źródłowych

Kluczowe funkcjonalności:

Intuicyjny konfigurator procesów z metodą Drag&Drop

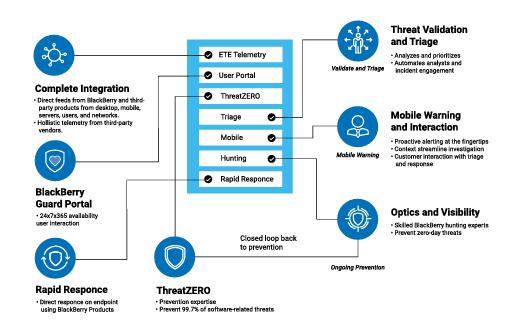

Cylance zapewnia wszystko, aby zabezpieczyć punkty końcowe – konfigurację, monitorowanie, wyszukiwanie zagrożeń, obsługę incydentów i remediację. Zespoły Cylance Guard posiadają strategię, doświadczenie i technologię niezbędną do pro aktywnego zapobiegania zagrożeniom i ograniczania incydentów bezpieczeństwa poprzez korelowanie i analizowanie danych alarmowych i telemetrycznych z całego środowiska informatycznego organizacji. Korzystając z wiedzy i metod zespołu Cylance Incident Response (IR), analitycy firmy Cylance analizują środowiska klientów w celu znalezienia i powstrzymania zagrożeń, zapobiegania poważnym naruszeniom oraz pomagania organizacjom w dojrzewaniu ich procesów bezpieczeństwa.

Sugerowanie kolejnych kroków dzięki regułom biznesowym i uczeniu maszynowemu

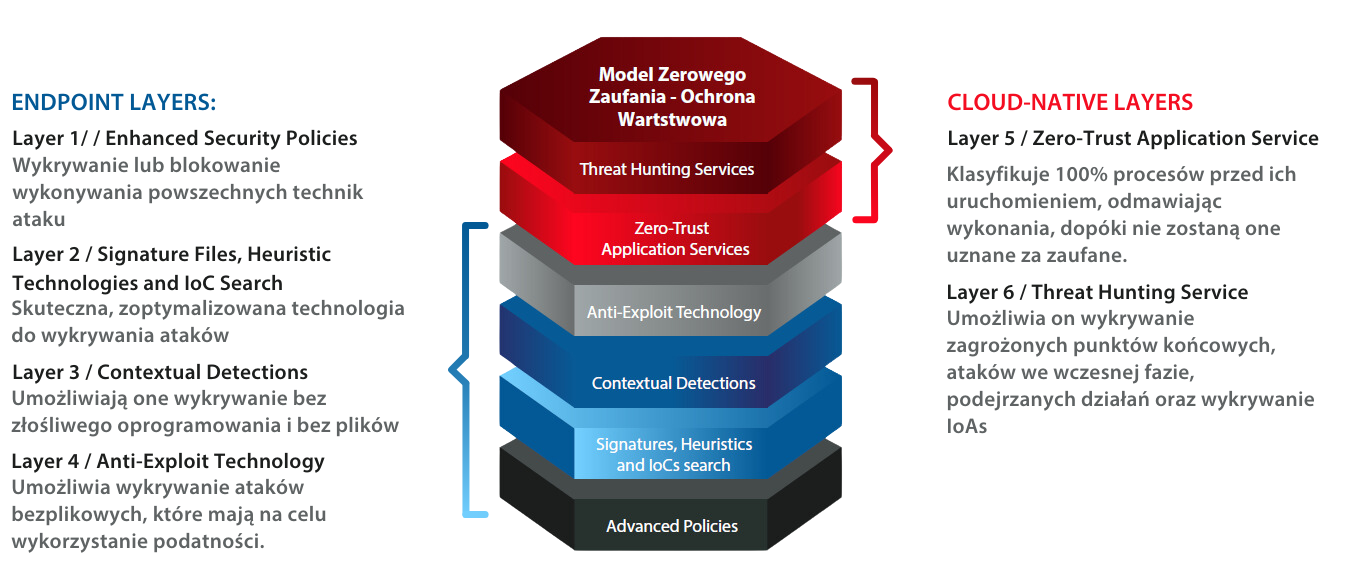

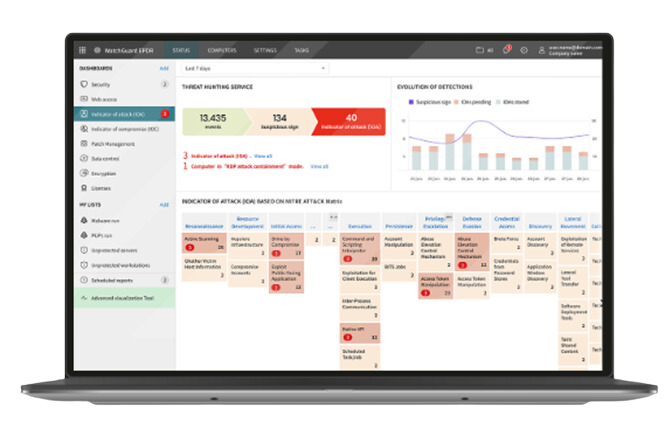

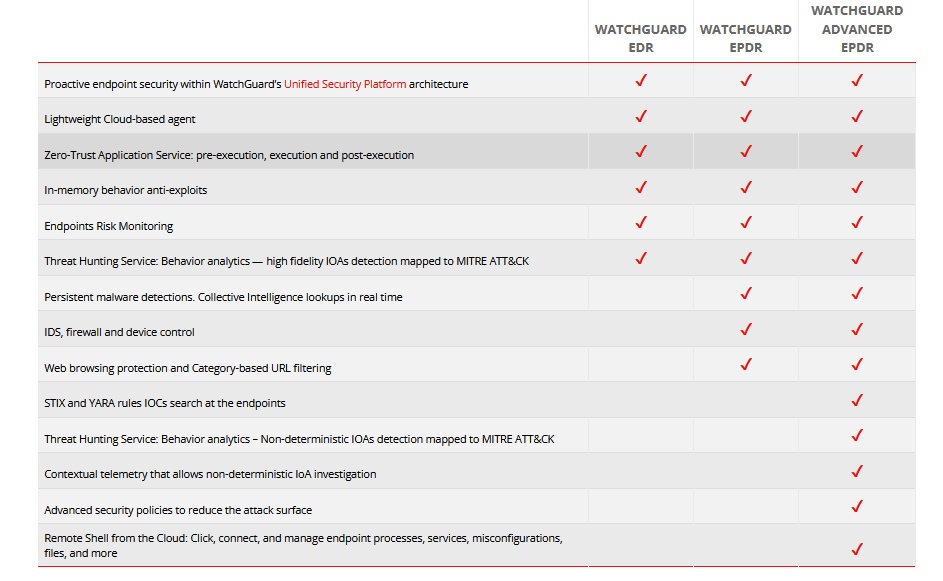

Produkty WatchGuard EPDR i WatchGuard EDR są unikalnie zasilane przez zautomatyzowane procesy oparte na sztucznej inteligencji oraz posiadają usługi typu Threat Hunting, prowadzone przez analityków bezpieczeństwa WatchGuard.

Większość produktów zabezpieczających punkty końcowe blokuje to, o czym wiadomo, że jest szkodliwe, bada to, co jest podejrzane, i zezwala na to, co nie jest znane – co umożliwia złośliwemu oprogramowaniu, które szybko zmienia się, aby ominąć mechanizmy obronne wraz z innym nieznanym ruchem. Natomiast produkty WatchGuard EDR i WatchGuard EPDR są wyposażone w usługę Zero-Trust Application Service, która klasyfikuje 100% plików wykonywalnych, analizując wszystkie podejrzane i nieznane procesy i aplikacje za pomocą specjalnych algorytmów uczenia maszynowego na platformie WatchGuard w chmurze, a w razie potrzeby weryfikując je nawet z technikami laboratoryjnymi. W rezultacie wszystkie pliki wykonywalne są rozpoznawane jako dobre lub złośliwe oprogramowanie, dzięki czemu agenci otrzymują tylko potwierdzone alerty z najwyższą ochroną wynikającą z domyślnej pozycji odmowy w modelu zero-trust model.

Odnajdywanie ukrytych zagrożeń

Oparty na chmurze Cylance Optics zapewnia monitorowanie i widoczność, które obejmują całą organizację, umożliwiając wykrywanie i polowanie na zagrożenia zarówno dla urządzeń online, jak i offline.

Polowanie na zagrożenia zazwyczaj wymaga wysoko wykwalifikowanej kadry i zajmuje wiele godzin, zanim wykryje zagrożenia i dostarczy informacji, które pozwolą jasno określić sposób ich usunięcia. Zaawansowane rozwiązania EDR oferują usługę polowania na zagrożenia, w ramach której analitycy bezpieczeństwa WatchGuard monitorują środowisko punktów końcowych klienta i dostarczają informacje o potencjalnych trwających atakach, w tym analizę przyczyn źródłowych, wykryte anomalie, istotne spostrzeżenia informatyczne oraz plany redukcji powierzchni ataku. Jest to standardowa funkcja dołączana do produktów WatchGuard EDR i WatchGuard EPDR, dzięki której firmy nie muszą poświęcać czasu i energii personelu IT na samodzielne badanie zainfekowanych punktów końcowych.

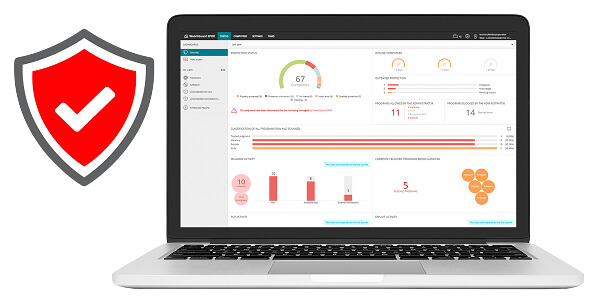

WatchGuard EPP + EPDR

- Ochrona punktów końcowych przed wirusami, złośliwym oprogramowaniem, programami szpiegującymi i phishingiem dzięki sygnaturom, lokalnej pamięci podręcznej, własnym źródłom informacji uzyskanym na podstawie złośliwego oprogramowania wykrytego wcześniej przez WatchGuard EDR i WatchGuard EPDR.

- WatchGuard EPP centralizuje antywirusy nowej generacji dla wszystkich komputerów stacjonarnych, laptopów i serwerów z systemami Windows, macOS i Linux, a także dla wiodących systemów wirtualizacji i urządzeń z systemem Android. Rozwiązanie pozwala centralnie zarządzać bezpieczeństwem i poufnością danych przechowywanych na smartfonach i tabletach z systemem Android.

- Znajduje exploity zero-day przy użyciu heurystyki behawioralnej i znanych wskaźników ataków jako „reguł kontekstowych”.

- Zapewnia skuteczną ochronę punktów końcowych (EDR) przed atakami zero-day, oprogramowaniem ransomware, cryptojackingiem i innymi zaawansowanymi atakami ukierunkowanymi przy użyciu nowych i powstających modeli AI opartych na uczeniu maszynowym.

Rozszerzenie bezpieczeństwa, widoczności i możliwości operacyjnych

Opcjonalne moduły dostępne ze wszystkimi produktami bezpieczeństwa EPP i EDR:

Extended Detection and Response (XDR) to nowoczesne podejście w dziedzinie cyberbezpieczeństwa, które integruje różne narzędzia detekcji i odpowiedzi na zagrożenia w jedną kompleksową platformę. XDR jest zaprojektowany w celu zwiększenia wydajności i efektywności w odkrywaniu, analizie oraz reagowaniu na zaawansowane ataki cybernetyczne, zarówno na poziomie endpointów, jak i w całej infrastrukturze sieciowej. Dzięki temu XDR umożliwia wykrywanie i analizowanie zaawansowanych zagrożeń cybernetycznych, a także skuteczną reakcję na nie poprzez automatyczne podejmowanie działań lub wskazówki dla analityków bezpieczeństwa.

Extended Detection and Response (XDR) to nowoczesne podejście w dziedzinie cyberbezpieczeństwa, które integruje różne narzędzia detekcji i odpowiedzi na zagrożenia w jedną kompleksową platformę. XDR jest zaprojektowany w celu zwiększenia wydajności i efektywności w odkrywaniu, analizie oraz reagowaniu na zaawansowane ataki cybernetyczne, zarówno na poziomie endpointów, jak i w całej infrastrukturze sieciowej. Dzięki temu XDR umożliwia wykrywanie i analizowanie zaawansowanych zagrożeń cybernetycznych, a także skuteczną reakcję na nie poprzez automatyczne podejmowanie działań lub wskazówki dla analityków bezpieczeństwa.

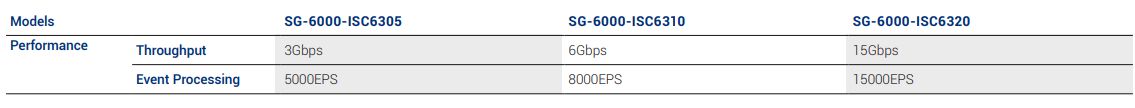

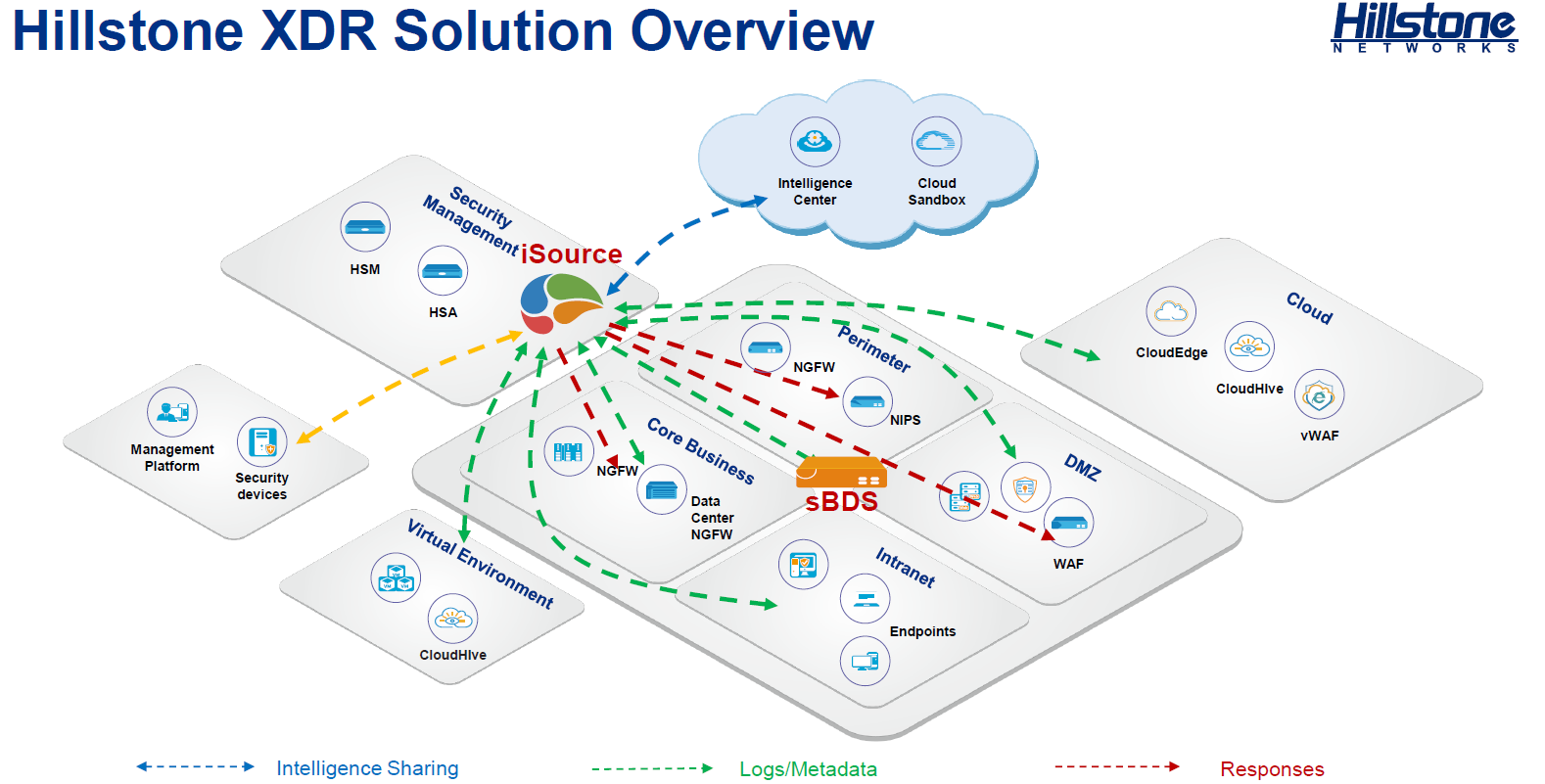

Hillstone iSource | XDR

Hillstone iSource to oparta na danych i sztucznej inteligencji platforma Extended Detection and Response (XDR), która integruje ogromne ilości danych dotyczących bezpieczeństwa, koreluje i bada incydenty, identyfikuje potencjalne zagrożenia i automatycznie koordynuje zabezpieczenia w celu spójnego reagowania na wiele produktów i platform bezpieczeństwa. Jest to rozwiązanie on-premise wdrażane jako software. Dostępne są trzy modele, które oferują różną wydajność i wymagają odpowiedniej konfiguracji sprzętowej. iSource wprowadza radykalnie nowe podejście do cyberbezpieczeństwa z niezrównaną wydajnością operacji bezpieczeństwa.

Rozwiązanie posiada prosty model licencjonowania.

Do wyboru mamy jedną z trzech poniższych opcji, różnią się one przepustowością oraz przetwarzaniem wydarzeń na sekundę: